국내 보안기업 안랩과 국가정보원 산하 국가사이버안보센터(NCSC)는 23일, 중국과 관련된 것으로 추정되는 해킹 조직 ‘티에이 섀도우크리켓(TA ShadowCricket)’의 활동을 분석한 공동 보고서를 공개했다.

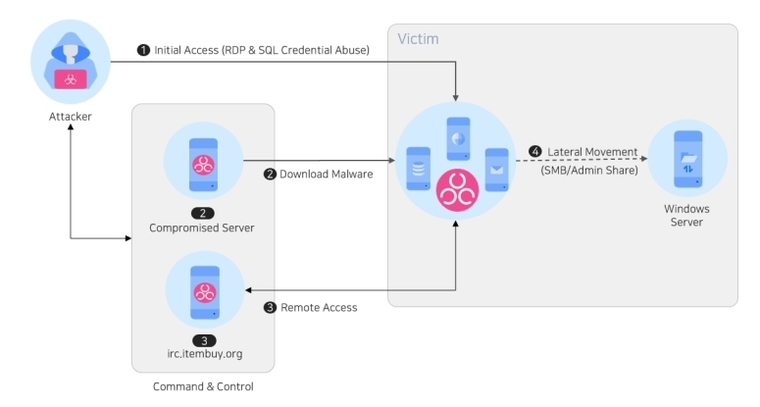

해당 그룹은 지난 2012년부터 활동을 이어온 것으로 보이며, 외부에 노출된 윈도우 서버의 원격 접속 기능이나 데이터베이스 접근 권한을 노려 전 세계 2천여 대의 시스템에 악성코드를 설치, 장기간 통제해 온 것으로 드러났다.

특이한 점은 금전 요구나 정보 탈취 없이, 시스템을 몰래 장악한 상태로 오랜 시간 유지하는 방식이라는 점이다. 이들은 무차별적인 비밀번호 대입 공격을 통해 시스템에 침투한 뒤, 백도어 형태의 악성코드를 일반 실행파일에 삽입해 사용자의 의심을 피했다.

공격 대상은 중국 내 895대를 비롯해 ▲한국 457대 ▲인도 98대 ▲베트남 94대 ▲대만 44대 ▲독일 38대 등 총 2,000여 대에 달한다.

전문가들은 이 백도어가 필요 시 대규모 디도스(DDoS) 공격 등 추가 피해에 악용될 수 있다며, 사용자들에게 운영체제 및 보안패치 최신 상태 유지, 외부 접근 설정 점검, 복잡한 비밀번호 사용 및 다단계 인증 적용을 강력히 권고했다.